|

Module de mathématiques appliquées à l'informatique

Configuration de base d’un switch Cisco

Configuration de base d’un switch Cisco

Au

cours de ce tutoriel, nous allons examiner et configurer un commutateur

de réseau local autonome. Bien qu’un commutateur effectue des fonctions

de base dans son état d’installation

initiale par défaut, il existe plusieurs paramètres qu’un administrateur

réseau peut modifier pour sécuriser et optimiser un réseau local. Ce

tutoriel vous présente les notions de base d’une configuration de

commutateur.

La configuration s’effectue sur Packet Tracer mais fonctionne comme sur un commutateur Cisco physique.

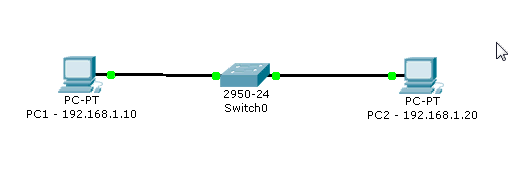

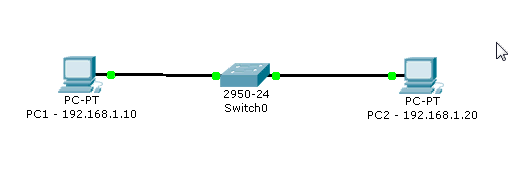

Voici le réseau que je vais utiliser, j’ai donc un switch et deux machines.

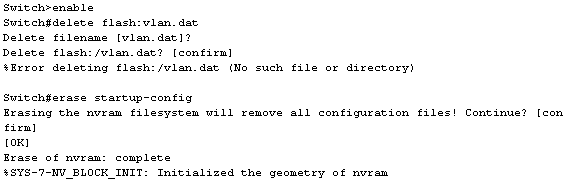

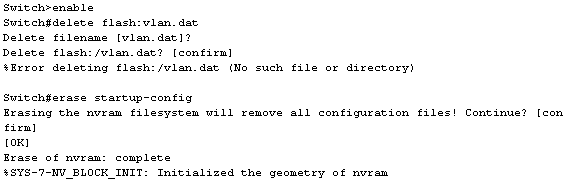

J’utilise la commande enable pour passer en mode d’exécution privilégié.

Dans Flash, les informations de la base de données VLAN sont stockées séparément des fichiers de configuration dans vlan.dat. Pour supprimer le fichier VLAN, j’exécute la commande delete flash:vlan.dat

Enfin je supprime le fichier de configuration initiale du commutateur de la mémoire vive NVRAM.

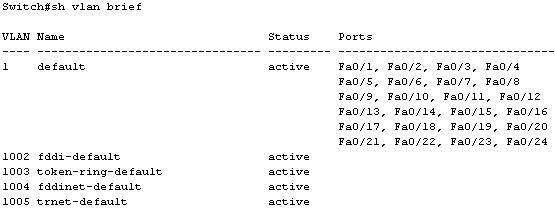

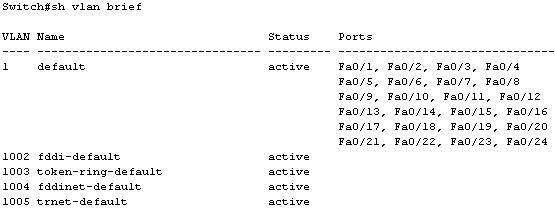

Je vérifie que la configuration VLAN a été supprimée à l’aide de la commande sh vlan.

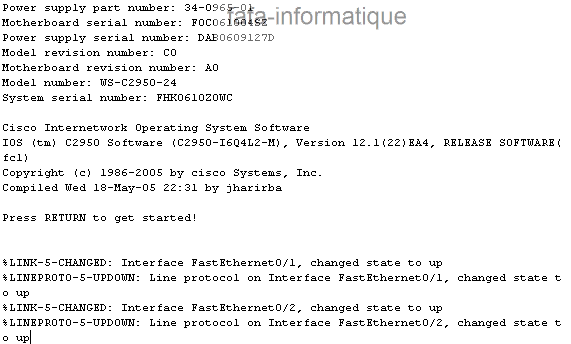

À l’invite du mode d’exécution privilégié, j’entre la commande reload pour commencer le processus.

Une fois confirmer la procédure se lance comme suit :

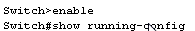

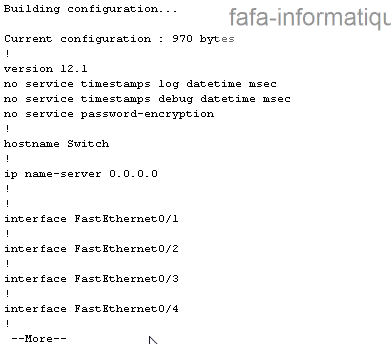

Je repasse en mode privilégié avec enable.

J’examine la configuration en cours d’exécution en exécutant la commande show running-config.

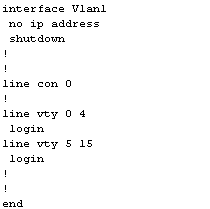

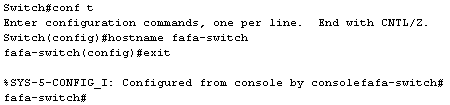

Je passe en mode configuration avec conf t.

Puis la commande hostname me permet de donner un nom à mon commutateur. Désormais il s’appelle fafa-switch.

Exit me permet de revenir au mode classique.

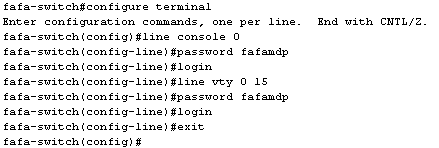

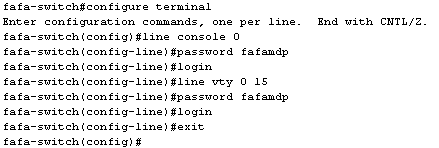

Je repasse en mode de configuration de ligne pour la console. Je défini le mot de passe de connexion sur la valeur fafamdp. Je configure également les lignes vty 0 à 15 en utilisant le mot de passe fafamdp.

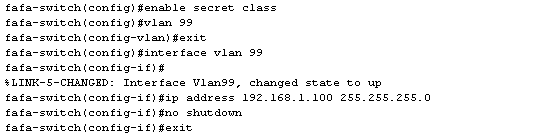

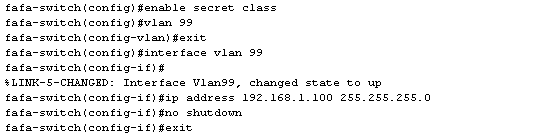

Je définis le mot de passe secret actif sur class.

Ensuite je configure l’adresse de la couche 3 du commutateur. Je définis l’adresse IP du commutateur sur 192.168.1.100 avec 255.255.255.0 comme masque de sous-réseau sur le VLAN 99 d’interface virtuelle interne. Je dois créer le réseau local virtuel sur le commutateur avant d’affecter l’adresse.

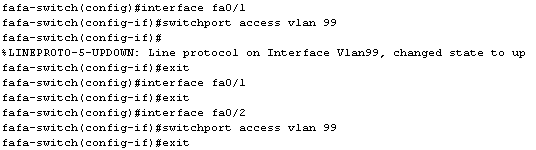

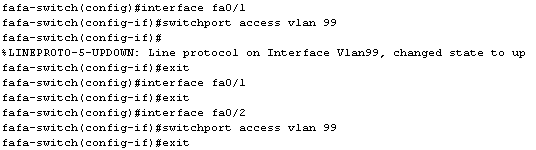

J’affecte Fastethernet 0/1 et 0/2 aux ports sur VLAN 99.

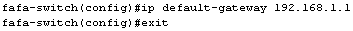

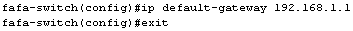

Je définis une passerelle par défaut (routeur). Même si sur mon réseau je n’en n’ai pas je me mets dans le cas d’un réseau ou il y en a un. Cela me permettra donc d’aller vers des réseaux externes.

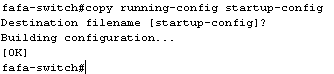

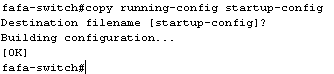

J’ai terminé la configuration de base de mon commutateur. Je sauvegarde le fichier de configuration en cours sur la mémoire vive non volatile (NVRAM) pour m’assurer que les modifications ne soient pas perdues en cas de redémarrage du système ou d’une coupure de courant.

Je teste un ping depuis une machine sur l’autre pour être sur que tout fonctionne.

La configuration s’effectue sur Packet Tracer mais fonctionne comme sur un commutateur Cisco physique.

Voici le réseau que je vais utiliser, j’ai donc un switch et deux machines.

J’utilise la commande enable pour passer en mode d’exécution privilégié.

Dans Flash, les informations de la base de données VLAN sont stockées séparément des fichiers de configuration dans vlan.dat. Pour supprimer le fichier VLAN, j’exécute la commande delete flash:vlan.dat

Enfin je supprime le fichier de configuration initiale du commutateur de la mémoire vive NVRAM.

Je vérifie que la configuration VLAN a été supprimée à l’aide de la commande sh vlan.

À l’invite du mode d’exécution privilégié, j’entre la commande reload pour commencer le processus.

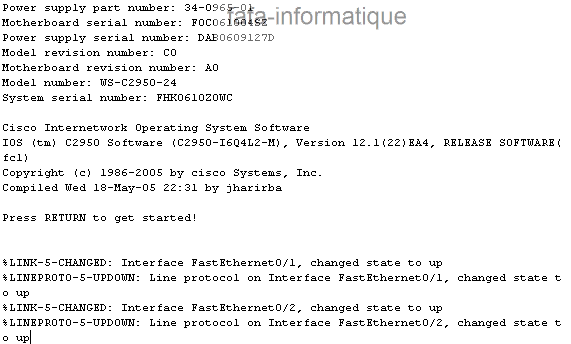

Une fois confirmer la procédure se lance comme suit :

Je repasse en mode privilégié avec enable.

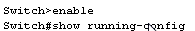

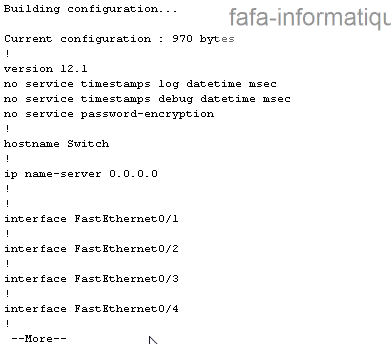

J’examine la configuration en cours d’exécution en exécutant la commande show running-config.

Je passe en mode configuration avec conf t.

Puis la commande hostname me permet de donner un nom à mon commutateur. Désormais il s’appelle fafa-switch.

Exit me permet de revenir au mode classique.

Je repasse en mode de configuration de ligne pour la console. Je défini le mot de passe de connexion sur la valeur fafamdp. Je configure également les lignes vty 0 à 15 en utilisant le mot de passe fafamdp.

Je définis le mot de passe secret actif sur class.

Ensuite je configure l’adresse de la couche 3 du commutateur. Je définis l’adresse IP du commutateur sur 192.168.1.100 avec 255.255.255.0 comme masque de sous-réseau sur le VLAN 99 d’interface virtuelle interne. Je dois créer le réseau local virtuel sur le commutateur avant d’affecter l’adresse.

J’affecte Fastethernet 0/1 et 0/2 aux ports sur VLAN 99.

Je définis une passerelle par défaut (routeur). Même si sur mon réseau je n’en n’ai pas je me mets dans le cas d’un réseau ou il y en a un. Cela me permettra donc d’aller vers des réseaux externes.

J’ai terminé la configuration de base de mon commutateur. Je sauvegarde le fichier de configuration en cours sur la mémoire vive non volatile (NVRAM) pour m’assurer que les modifications ne soient pas perdues en cas de redémarrage du système ou d’une coupure de courant.

Je teste un ping depuis une machine sur l’autre pour être sur que tout fonctionne.

Configuration de base d'un routeur Cisco

CONFIGURATION DE BASE D’UN ROUTEUR

Configuration de base du routeur

Router>enable : permet de passer en mode d’exécution privilégié.Router#config t : Passez en mode de configuration globale.

Router(config)#hostname R1 : Appliquez un nom d’hôte unique au routeur.

Router(config)#enable secret fafamdp : Configurez un mot de passe à utiliser pour passer en mode d’exécution privilégié, ici fafamdp.

Configuration les lignes de console et telnet pour se connecter au routeur :

R1(config)#line console 0

R1(config-line)#password cisco

R1(config-line)#login

R1(config-line)#exit

R1(config)#line vty 0 4

R1(config-line)#password cisco

R1(config-line)#login

R1(config-line)#exit

Configuration d’une bannière de connexion :

R1(config)#banner motd #

Enter TEXT message. End with the character ‘#’.

******************************************

WARNING!! Unauthorized Access Prohibited!!

******************************************#

Configuration des interfaces du routeur

R1#config t : Passez en mode de configuration globale.R1(config)#interface Serial0/0 : passez au mode de configuration d’interface en indiquant le type et le numéro d’interface.

R1(config-if)#ip address 192.168.2.1 255.255.255.0 : Configurez l’adresse IP et le masque de sous-réseau.

R1(config-if)#description Ciruit#VBN32696-123 (help desk:1-800-555-1234) : donner une descritpion de l’interface.

Enregistrer les modifications apportées à un routeur

R1#copy running-config startup-config : Enregistrer les modifications .Vérifier des informations renvoyées par les commandes show

R1#show running-config : Cette commande affiche la configuration en cours stockée dans la mémoire vive.R1#show ip route : Cette commande affiche la table de routage actuellement utilisée par l’IOS pour choisir le meilleur chemin à emprunter afin d’atteindre les réseaux de destination.

R1#show ip interface brief : Cette commande affiche des informations sommaires sur la configuration d’interface, notamment l’adresse IP et l’état de l’interface.

R1#show interfaces : Cette commande affiche tous les paramètres et toutes les statistiques de configuration d’interface.

Configurer une interface Ethernet

R1(config)#interface fastethernet 0/0R1(config-if)#ip address 172.16.3.1 255.255.255.0

R1(config-if)#no shutdown

Configurer une interface Série

R1(config)#interface serial 0/0/0 : Sélection de l’interface de sérieR1(config-if)#clock rate 64000 : Une fois le câble connecté, l’horloge peut alors être paramétrée à l’aide de la commande clock rate. Les fréquences d’horloge disponibles, en bits par seconde, sont 1 200, 2 400, 9 600, 19 200, 38 400, 56 000, 64 000, 72 000, 125 000, 148 000, 500 000, 800 000, 1 000 000, 1 300 000, 2 000 000 et 4 000 000.

R1(config-if)#ip address 172.16.2.1 255.255.255.0 : Paramétrage réseau de l’interface.

R1(config-if)#no shutdown : Activer l’interface.

R1#show interfaces serial 0/0/0 : Vérifier la configuration de l’interface série

Vérifier les informations de routage

R1#show ip route : Cette commande affiche la table de routage actuellement utilisée par l’IOS pour choisir le meilleur chemin à emprunter afin d’atteindre les réseaux de destination.R1#show ip interface brief : Cette commande affiche des informations sommaires sur la configuration d’interface, notamment l’adresse IP et l’état de l’interface.

Surveiller et dépanner son réseau avec CDP

Le protocole CDP fournit les informations suivantes concernant chaque périphérique CDP voisin :Identificateurs de périphériques : par exemple, le nom d’hôte configuré d’un commutateur.

Liste d’adresses : jusqu’à une adresse de couche réseau pour chaque protocole pris en charge.

Identificateur de port : le nom du port local et distant (sous la forme d’une chaîne de caractères ASCII, comme ethernet0).

Liste de capacités : par exemple, pour savoir si ce périphérique est un routeur ou un commutateur.

Plateforme : la plateforme matérielle du périphérique, par exemple, un routeur Cisco série 7200.

Les commandes possibles :

R1#show cdp neighbors : Donne des informations sur les voisins CDP comme l’ID du périphérique voisin, l’Interface locale, la Valeur du délai de conservation en secondes, le Code de capacité du périphérique voisin, la Plateforme matérielle voisine et l’ID du port distant voisin

R1#show cdp neighbors detail : révèle l’adresse IP d’un périphérique voisin et permet de déterminer si l’un des voisins CDP présente une erreur de configuration IP

R1(config)#no cdp run : désactive le protocole CDP

R1(config-if)#no cdp enable : Si vous souhaitez utiliser le protocole CDP, mais que vous devez arrêter les annonces CDP sur une interface précise.

Utiliser les interfaces de bouclages

Router(config)#interface loopback 0 : Sélection de l’interface de bouclageRouter(config-if)#ip address 192.168.1.2 255.255.255.0

ROUTAGE STATIQUE

Configurer les routes statiques

R1#debug ip routing : Pour que l’IOS affiche un message lorsque la nouvelle route est ajoutée à la table de routage.R1#conf t : Passez en mode de configuration globale.

R1(config)#ip route 192.168.1.0 255.255.255.0 192.168.1.2 : Analysons de plus près :

ip route – Commande de route statique

192.168.1.0 – Adresse réseau de réseau distant

255.255.255.0 – Masque de sous-réseau de réseau distant

192.168.1.2 – Adresse IP d’interface Serial 0/0/0 sur le routeur

Configurer une interface de sortie pour une route statique

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 192.168.1.0 255.255.255.0 serial 0/0/0/ : Configure cette route statique pour utiliser une interface de sortie au lieu d’une adresse IP de tronçon suivant.

Modifier une route statique

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 192.168.2.0 255.255.255.0 172.16.2.2 : Création d’une route statique

R1(config-if)#no ip route 192.168.2.0 255.255.255.0 172.16.2.2 : Annulation de la route statique crée précedemment

R1(config-if)#ip route 192.168.2.0 255.255.255.0 serial 0/0/0 : Recréation d’une route statique

Configurer une route statique sur un réseau Ethernet pour qu’elle n’ait pas à utiliser la recherche récursive de l’adresse IP de tronçon suivant

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 192.168.2.0 255.255.255.0 fastethernet 0/1 172.16.2.2 : Configurer la route statique pour inclure à la fois l’interface de sortie et l’adresse IP de tronçon suivant.

Modifier une route statique

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 192.168.2.0 255.255.255.0 172.16.2.2 : Création d’une route statique

R1(config-if)#no ip route 192.168.2.0 255.255.255.0 172.16.2.2 : Annulation de la route statique crée précedemment

R1(config-if)#ip route 192.168.2.0 255.255.255.0 serial 0/0/0 : Recréation d’une route statique

Créer une route statique par défaut

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 0.0.0.0 0.0.0.0 serial 0/0/0 : Tous les paquets iront par défaut vers l’interface serial 0/0/0

ROUTAGE DYNAMIQUE RIP V1

Activer / désactiver le protocole RIP

R1#conf t : Passez en mode de configuration globale.R1(config)#router rip : Cette commande ne lance pas automatiquement le processus RIP. Elle fournit un accès permettant de configurer les paramètres du protocole de routage. Aucune mise à jour de routage n’est envoyée.

R1(config)#no router rip : Cette commande arrête le processus RIP et efface toutes les configurations RIP existantes.

Spécifier des réseaux

R3#conf t : Passez en mode de configuration globale.R3(config)#router rip : Active RIP

R3(config-router)#network 192.168.4.0 : La commande network est configurée sur les routeurs pour les réseaux directement connectés.

R3(config-router)#network 192.168.5.1 La commande network est configurée sur les routeurs pour les réseaux directement connectés.

R3#show running-config : Vérifie la configuration.

Dépannage protocole RIP

R3#show ip route : La commande show ip route vérifie que les routes reçues par les voisins RIP sont installées dans une table de routage. Les routes RIP sont indiquées dans la sortie par la lettre R.R3#show ip protocols : Celle-ci affiche le protocole de routage actuellement configuré sur le routeur. Ces données peuvent être utilisées pour vérifier la plupart des paramètres RIP.

R3#debug ip rip : permet d’identifier les problèmes qui affectent les mises à jour RIP. Cette commande affiche les mises à jour du routage RIP lors de leur envoi et de leur réception.

Empêcher la transmissions des mises à jours RIP sur une interface précise

Router(config-router)#passive-interface interface-type interface-number : Exemple ci-dessousR3(config)#router rip : Active RIP

R3#(config-router)# passive-interface fastethernet 0/0 : Cette commande arrête les mises à jour de routage via l’interface spécifiée (ici fastethernet 0/0. Toutefois, le réseau auquel appartient l’interface spécifiée continuera d’être annoncé dans les mises à jour de routage envoyées via d’autres interfaces.

ROUTAGE DYNAMIQUE RIP V2

Activer / désactiver le protocole RIP V2

R1#conf t : Passez en mode de configuration globale.R1(config)#router rip : Cette commande ne lance pas automatiquement le processus RIP. Elle fournit un accès permettant de configurer les paramètres du protocole de routage. Aucune mise à jour de routage n’est envoyée.

R1(config)#version 2 : Permet de modifier RIP afin d’utiliser la version 2. Cette commande doit être configurée sur tous les routeurs du domaine de routage.

R1(config)#version : Rétablir RIP 1

R1(config)#no router rip : Cette commande arrête le processus RIP et efface toutes les configurations RIP existantes.

Activer / désactiver le protocole le résumé automatique dans RIP V2

R1#conf t : Passez en mode de configuration globale.R1(config)#router rip : Cette commande ne lance pas automatiquement le processus RIP. Elle fournit un accès permettant de configurer les paramètres du protocole de routage. Aucune mise à jour de routage n’est envoyée.

R1(config)#no auto-summary : Cette commande n’est pas disponible dans RIPv1. Une fois le résumé automatique désactivé, RIPv2 ne résume plus les réseaux dans leur adresse par classe au niveau des routeurs de périphérie.

R1#show ip protocols : Permet de vérifier si « le résumé de réseau automatique n’est pas actif »..

Commande de vérification de RIP V2

R1#show ip route : Il s’agit de la première commande à utiliser pour vérifier la convergence de réseau. Lors de l’étude de la table de routage, il est important de vérifier si la table de routage contient les routes qui doivent y figurer .R1#show ip interface brief : Une interface hors service ou mal configurée est souvent la cause de l’absence d’un réseau dans la table de routage. La commande show ip interface brief vérifie rapidement l’état de toutes les interfaces.

R1#show ip protocols : La commande show ip protocols vérifie plusieurs éléments critiques, notamment l’activation de RIP, sa version, l’état du résumé automatique et les réseaux inclus dans les instructions réseau.

R1#debug ip rip : Très utile pour examiner le contenu des mises à jour de routage envoyées et reçues par un routeur.

R1#ping : La commande ping permet de vérifier facilement la connectivité de transmission.

R1#show running-config : La commande show running-config peut être utilisée pour vérifier toutes les commandes actuellement configurées.

ROUTAGE DYNAMIQUE EIGRP

Mise en place EIGRP

R1#conf t : Passez en mode de configuration globale.R1(config)#router eigrp système-autonome : Le paramètre de système autonome est un nombre choisi entre 1 et 65 535 choisi par l’administrateur réseau. Ce nombre est le numéro d’ID de processus, et il est important car tous les routeurs situés sur ce domaine de routage EIGRP doivent utiliser le même numéro d’ID de processus (numéro de système-autonome).

Exemple :

R1(config)#router eigrp 1 : Faire la même configuration sur tout les routeurs

Paramétrage du réseau

R1#conf t : Passez en mode de configuration globale.R1(config)#router eigrp 1 : Faire la même configuration sur tout les routeurs

R1(config-router)#network 192.168.1.0 : Toute interface sur ce routeur qui correspond à l’adresse réseau (ici 192.168.1.0) dans la commande network est activée pour envoyer et recevoir des mises à jour EIGRP. Ce réseau (ou sous-réseau) sera inclus dans les mises à jour de routage EIGRP.

R1(config-router)#network 192.168.10.8 0.0.0.3 : Pour configurer EIGRP afin d’annoncer des sous-réseaux spécifiques uniquement dans ce cas 0.0.0.3 représente le contraire de 255.255.255.252, c’est donc le contraire du masque de sous réseau qu’il faut indiquer.

Vérifier le protocole EIGRP

R1#show ip eigrp neighbors : pour visualiser la table de voisinage et vérifier que EIGRP a établi une contiguïté avec ses voisins. Pour chaque routeur, vous devez voir l’adresse IP du routeur contigu et l’interface que ce dernier utilise pour joindre le voisin EIGRP.R1#show ip protocols : Affiche les différents types de sorties spécifiques à chaque protocole de routage.

Modifier les mesures composites de EIGRP

Explication : EIGRP utilise les valeurs suivantes dans sa mesure composite pour calculer le chemin préféré vers un réseau : Bande passante – Délai – Fiabilité – ChargeRouter(config-router)#metric weights tos k1 k2 k3 k4 k5 : Explication ci-dessous de la commande :

– La valeur tos (Type of Service – Type de service) est un vestige d’IGRP et n’a jamais été mise en œuvre.

– K1 = Bande passante

– K2 = Charge

– K3 = Délai

– K4 et K5 = Fiabilité

Modifier la valeur de la bande passante

R1#conf t : Passez en mode de configuration globale.R1(config)#interface s 0/0/0 : Sélection de l’interface à modifier

R1(config-if)#bandwitch 1024 : La bande passante de la liaison entre R1 et l’autre routeur est de 1 024 Kbits/s, bien sur l’autre routeur devra être paramétrer de la même façon.

R1(config-if)#ip bandwidth-percent eigrp 1 50 : Par défaut, EIGRP n’utilise que jusqu’à 50 % de la bande passante d’une interface pour les données EIGRP. Cela permet au processus EIGRP de ne pas surcharger une liaison en ne laissant pas suffisamment de bande passante pour le routage du trafic normal. La commande ip bandwidth-percent eigrp peut être utilisée pour configurer le pourcentage de bande passante pouvant être utilisé par le protocole EIGRP sur une interface.

R1(config-if)#no bandwitch : Pour restaurer la valeur par défaut.

vérifier tous les chemins possibles vers un réseau

R1#show ip eigrp topology all-links : montre tous les chemins possibles vers un réseau, notamment les successeurs, les successeurs potentiels et même les routes qui ne sont pas des successeurs potentiels.Désactive le résumé automatique

R1#conf t : Passez en mode de configuration globale.R1(config)#router eigrp 1 : Active EIGRP

R1(config-router)#no auto-summary : Désactive le résumé automatique

Configurer le résumé manuel

R1#conf t : Passez en mode de configuration globale.R1(config)#interface serial 0/0/0 : Sélection des interfaces qui transmet des paquets EIGRP

R1(config-if)#ip summary-address eigrp 1 192.168.0.0 255.255.252.0 : Configure le résumé du routage sur toutes les interfaces qui transmettent des paquets EIGRP, donc il faut le faire sur chaque interface utilisé.

Mettre en place route par défaut

R1#conf t : Passez en mode de configuration globale.R1(config)#ip route 0.0.0.0 0.0.0.0 votre_interface_de_sortie : Tout les paquets utiliserons par défaut l’interface de sortie que vous configurerez

R1(config)#router eigrp 1 : Active EIGRP

R1(config-router)#redistribute static : EIGRP nécessite l’utilisation de la commande redistribute static pour inclure cette route statique par défaut dans les mises à jour de routage EIGRP. La commande redistribute static demande à EIGRP d’inclure cette route statique dans les mises à jour EIGRP vers les autres routeurs.

Configurer les intervalles Hello et les temps d’attente

R1#conf t : Passez en mode de configuration globale.R1(config)#interface serial 0/0/0 : Sélection des interfaces qui transmet des paquets EIGRP.

R1(config-if)#ip hello-interval eigrp 1 60 : Modifie l’interval Hello, ici 60 secondes

R1(config-if)#ip hold-time eigrp 1 180 : Si vous modifiez l’intervalle Hello, assurez-vous que vous modifiez également le temps d’attente en lui attribuant une valeur supérieure ou égale à celle de l’intervalle Hello. Ici 180 secondes.

ROUTAGE DYNAMIQUE OSPF

Mise en place OSPF

R1#conf t : Passez en mode de configuration globale.R1(config)#router ospf process-id : Le paramètre process-id est un nombre choisi entre 1 et 65 535 choisi par l’administrateur réseau. Ce nombre est le numéro d’ID de processus, et il est important car tous les routeurs situés sur ce domaine de routage EIGRP doivent utiliser le même numéro d’ID de processus (numéro de système-autonome).

Exemple :

R1(config)#router ospf 1 : Faire la même configuration sur tout les routeurs

Paramétrage du réseau

R1#conf t : Passez en mode de configuration globale.R1(config)#router ospf 1 : Faire la même configuration sur tout les routeurs

R1(config-router)#network 192.168.10.8 0.0.0.3 area 0 : Pour configurer OSPF afin d’annoncer des sous-réseaux spécifiques uniquement dans ce cas 0.0.0.3 représente le contraire de 255.255.255.252, c’est donc le contraire du masque de sous réseau qu’il faut indiquer. Area 0 fait référence à la zone OSPF. Une zone OSPF est un groupe de routeurs qui partagent les informations d’état des liaisons. Tous les routeurs OSPF de la même zone doivent avoir les mêmes informations.

Nouvelle carte bouclage Router-ID

R1#conf t : Passez en mode de configuration globale.R1(config)#router ospf 1 : Activer OSPF

R1(config-router)#router-id 192.168.1.254 255.255.255.0 : La commande OSPF router-id a été ajoutée à IOS dans la version 12.0(T) ; elle remplace les adresses de bouclage et les adresses IP d’interface physique pour la détermination des ID de routeur.

Vérifier le protocole ospf

R1#show ip ospf neighbors : pour visualiser la table de voisinage et vérifier que OSPF a établi une contiguïté avec ses voisins. Pour chaque routeur, vous devez voir l’adresse IP du routeur contigu et l’interface que ce dernier utilise pour joindre le voisin OSPF.R1#show ip protocols : Affiche les différents types de sorties spécifiques à chaque protocole de routage.

R1#show ip ospf : La commande show ip ospf peut également être utilisée pour examiner l’ID de routeur et l’ID de processus OSPF. En outre, cette commande affiche les informations de zone OSPF, ainsi que la dernière fois où l’algorithme SPF a été calculé.

R1#show ip ospf interface : La méthode la plus rapide pour vérifier les intervalles Hello et Dead est d’utiliser la commande show ip ospf interface.

Adapter la bande passante OSPF

R1#conf t : Passez en mode de configuration globale.R1(config)#interface s 0/0/0 : Sélection de l’interface à modifier

R1(config-if)#auto-cost reference-bandwidth : Permet à la bande passante de référence d’être modifiée pour s’adapter aux réseaux ayant des liaisons d’une rapidité supérieure à 100 000 000 bits/s (100 Mbits/s)

Bande passante pour liaisons plus rapide :

R1(config-router)#auto-cost reference-bandwidth 10000 : a bande passante de référence peut être modifiée pour prendre en compte ces liaisons plus rapides, grâce à la commande OSPF auto-cost reference-bandwidth. Lorsque cette commande est nécessaire, utilisez-la sur tous les routeurs afin que la mesure de routage OSPF reste cohérente.

Modifier le coût de liaison

R1#conf t : Passez en mode de configuration globale.R1(config)#interface s 0/0/0 : Sélection de l’interface à modifier

R1(config-if)#bandwitch 1024 : La bande passante de la liaison entre R1 et l’autre routeur est de 1 024 Kbits/s, bien sur l’autre routeur devra être paramétrer de la même façon.

Autre méthode :

R1(config)#interface serial 0/0/0 : Sélectionnez votre interface.

R1(config-if)#ip ospf cost 1562 : Il existe une méthode alternative à l’utilisation de la commande bandwidth, utiliser la commande ip ospf cost, qui vous permet de spécifier directement le coût d’une interface. Avec bandwitch il aurait fallu indiquer 64 pour avoir cette valeur, vous pouvez vérifier avec show ip ospf interface

Contrôler le choix du routeur désigné et de secours

R1#conf t : Passez en mode de configuration globale.R1(config)#interface fastethernet 0/0 : Sélection de l’interface à modifier

R1(config-if)#ip ospf priority 200 : La valeur de priorité par défaut était de 1 pour toutes les interfaces de routeur. C’était donc l’ID de routeur qui déterminait le DR et le BDR. Mais si vous remplacez la valeur par défaut, 1, par une valeur plus élevée, le routeur dont la priorité est la plus élevée devient le DR, et celui qui a la seconde priorité devient le BDR

Désigner la route par défaut

R1#conf t : Passez en mode de configuration globale.R1(config)#interface fastethernet 0/0 : Sélection de l’interface à modifier

R1(config)#ip route 0.0.0.0 0.0.0.0 votre_interface_de_sortie : Tout les paquets utiliserons par défaut l’interface de sortie que vous configurerez

R1(config-router)#default-information originate: Comme RIP, OSPF nécessite la commande default-information originate pour annoncer la route statique par défaut 0.0.0.0/0 aux autres routeurs de la zone. Si la commande default-information originate n’est pas utilisée, la route par défaut « quatre zéros » ne sera pas diffusée aux autres routeurs de la zone OSPF.

Configurer les intervalles Hello et DEAD

R1#conf t : Passez en mode de configuration globale.R1(config)#interface serial 0/0/0 : Sélection des interfaces qui transmet des paquets EIGRP.

R1(config-if)#ip ospf hello-interval 5 : Modifie l’interval Hello, ici 60 secondes. Le fait de modifier de façon explicite le minuteur est une saine pratique, plutôt que de compter sur une fonction automatique d’IOS.

R1(config-if)#ip ospf dead-interval 20 : Après 20 secondes, le compte à rebours du minuteur Dead de R1 se termine. La contiguïté entre R1 et R2 est perdue.

résumé des cours tri

Description

Support

| sécurité . | ||

| Supervision | ||

| Tous les definitions . | ||

| Tous les definitions |

configuration d'un routeur + IPv6 Videos

CCNA

Security Instructor Packet Tracer Manual

This document is exclusive property of Cisco Systems, Inc. Permission is granted to print and copy this document for non-commercial distribution and exclusive use by instructors in the CCNA Security course as part of an official Cisco Networking Academy Program.

CCNA Security - Student Packet Tracer Manual "PDF answers"

CCNA Security chapter 3 : PT Activity Configure AAA Authentication on CiscoRouters .pkt

CCNA Security chapter 4 : PT Activity Configure IP ACLs to Mitigate Attacks .pkt

CCNA Security chapter 4 : PTActivity Configuring Context-Based Access Control (CBAC) .pkt

CCNA Security chapter 4 : PT Activity Configuring a Zone-Based Policy Firewall (ZPF) pkt

CCNA Security chapter 5 : PT Activity Configure IOS Intrusion Prevention System (IPS) using CLI .pkt

CCNA Security chapter 6 : PT Activity Layer 2 Security .pkt

CCNA Security chapter 8 : PT Activity Configure and Verify a Site-to-Site IPsec VPN using CLI .pkt

CCNA Security chapter 2 : PT Activity Configure Cisco Routers for Syslog, NTP, and SSH Operations

CCNA Security chapter 3 : PT Activity Configure AAA Authentication on CiscoRouters

CCNA Security chapter 4 : PT Activity Configure IP ACLs to Mitigate Attacks

CCNA Security chapter 4 : PTActivity Configuring Context-Based Access Control (CBAC)

CCNA Security chapter 5 : PT Activity Configure IOS Intrusion Prevention System (IPS) using CLI

CCNA Security chapter 6 : PT Activity Layer 2 Security

CCNA Security chapter 8 : PT Activity Configure and Verify a Site-to-Site IPsec VPN using CLI

This document is exclusive property of Cisco Systems, Inc. Permission is granted to print and copy this document for non-commercial distribution and exclusive use by instructors in the CCNA Security course as part of an official Cisco Networking Academy Program.

CCNA Security - Student Packet Tracer Manual "PDF answers"

CCNA Security chapter 2 : PT Activity Configure Cisco Routers for Syslog, NTP, and SSH Operations .pkt

CCNA Security chapter 3 : PT Activity Configure AAA Authentication on CiscoRouters .pkt

CCNA Security chapter 4 : PT Activity Configure IP ACLs to Mitigate Attacks .pkt

CCNA Security chapter 4 : PTActivity Configuring Context-Based Access Control (CBAC) .pkt

CCNA Security chapter 4 : PT Activity Configuring a Zone-Based Policy Firewall (ZPF) pkt

CCNA Security chapter 5 : PT Activity Configure IOS Intrusion Prevention System (IPS) using CLI .pkt

CCNA Security chapter 6 : PT Activity Layer 2 Security .pkt

CCNA Security chapter 8 : PT Activity Configure and Verify a Site-to-Site IPsec VPN using CLI .pkt

CCNA Security chapter 2 : PT Activity Configure Cisco Routers for Syslog, NTP, and SSH Operations

CCNA Security chapter 3 : PT Activity Configure AAA Authentication on CiscoRouters

CCNA Security chapter 4 : PTActivity Configuring Context-Based Access Control (CBAC)

CCNA Security chapter 5 : PT Activity Configure IOS Intrusion Prevention System (IPS) using CLI

CCNA Security chapter 6 : PT Activity Layer 2 Security

CCNA Security chapter 8 : PT Activity Configure and Verify a Site-to-Site IPsec VPN using CLI

Rapport de stage : Mise en place d’un pare-feu sous Gnu/Linux IPcop

Télécharger le rapport : Mise en place d’un pare-feu sous Gnu/Linux IPcop

Télécharger IPCop Firewall (62 Mo)

Manual del Administrador de IPCop

Table des matières

I. PARTIE 1 PRESENTATION DE L’ENTERPRISE

II. PARTIE 2 PRESENTATION DU PROJET

1. DEFINITION : SYSTEME D’INFORMATION

A. SYSTEME D'INFORMATION ET FINAL ITE DE LA CHOSE.

B. SYSTEME D'INFORMATION ET APPLI CATION INFORMATIQUE

2. COMPOSITION D'UN SYSTEME D'INFORMATION D'ENTREPRISE

A. COMPOSITION CLASSIQUE

B. COMPOSITION ACTUELLE

3. ÉVOLUTION DE LA COMPOSITION DU SYSTEME D'INFORMATION

4. FIREWALL, UNE TECHNIQUE DE PROTECTION

A. POURQUOI UN PARE-FEU ?

B. QU’EST-CE QU’UN PARE-FEU ?

C. COMMENT FONCTIONNE UN FIREWALL(PARE-FEU) ?

D. PROXY

E. DMZ

5. UN FIREWALL, ÇA PROTEGE CONTRE QUOI ?

6. LES DIFFERENTS TYPES DE FIREWALL

A. LES FIREWALL BRIDGE

B. LES FIREWALLS MATERIELS

C. LES FIREWALLS LOGICIELS

A) LES FIREWALLS PERSONNELS

B) LES FIREWALLS PLUS « SERIEUX »

7. LISTE DES FIRWALL PAYANT

8. LISTE DES FIREWALL OPEN SOURCE

9. MISE EN PLACE D ’UN FIREWALL LOGICIEL AVEC LA DISTRIBUTION IPCOP

A. QU’EST -CE QUE IPCOP ?

B. CARACTERISTIQUES PRINCIPALE D'IPCOP

C. LES DIFFERENTES INTERFACES RESEAUX.

D. POSSIBILITE DE MISE EN PLACE D’IPCOP

E. LISTE DE SERVICES OFF ERTS PAR IPCOP

III. PARTIE 3 MISE EN PLACE UN INTRANET SECURISER D’ IPCOP

1. SCHEMA DE LA MAQUETTE DU PROJET

TACHE A REALISER

2. PRESENTATION DE WINDOWS SERVER 2008 R2

A. CONFIGURATION WINDOWS SERVER 2008 R2

B. INSTALLER L’ACTIVE DIRECTORY AVEC DCPROMO

C. CREER DES « UTILISATEURS »

3. PRESENTATION DU DNS (DOMAIN NAME SYSTEM)

A. ROLE DU DNS

B. INSTALLATION DU SERVEUR DNS

C. CONFIGURATION DU SERVEUR DNS

D. AJOUT D’UNE MACHINE

4. PRESENTATION DU IIS.7 (INTERNET INFORMATION SERVICES)

A. INSTALLATION DU SERVICE IIS

5. PRESENTATION : AUTORITE DE CERTIFICATION

A. INSTALLATION AUTORITE DE CERTIFICATION

B. DEPLOIEMENT DE CERTIFICATS

C. DELIVRER LE CERTIFICAT

D. RECUPERER LE CERTIFICAT

E. TELECHARGER LE CERTIFICAT

F. ATTRIBUER LE CERTIFICAT A UN SITE WEB

G. ATTACHER LE CERTIFICAT AU SITE WEB

H. EXIGER UNE COMMUNICATION SECURISEE

I. FAIRE UN TEST

6. INSTALLATION D’IPCOP

7. PRESENTATION DES FONCTIONNALITES

B. GRAPHIQUES SYSTEME:

C. COURBES DE TRAFIC

D. CONNEXIONS

E. JOURNAUX DU PARE-FEU

F. JOURNAUX DU SERVEUR MANDATAIRE

8.CONFIGURATION SERVEUR DHCP

9. HOTES STATIQUES

10. SERVEUR DE TEMPS

11. SERVEUR MANDATAIRE (PROXY)

A. GESTION DU CONTROLE D’ACCES

B. LES RESTRICTIONS DE TEMPS

C. LES LIMITES DE TRANSFERT

D. REDUCTION DU TELECHARGEMENT

12. CONFIGURATION DE L’URLFILTER

A. CATEGORIES DE BLOCAGE

B. BLACKLISTS PERSONNALISEES

C. WHITELISTES PERSONNALISEES

D. LISTE D’EXPRESSIONS PERSONNALISEES

E. BLOQUER LES EXTENSIONS DE FICHIERS

F. CONTROLE D’ACCES BASE SUR LE TEMPS

G. PARAMETRE DES PAGES BLOQUEES

H. PARAMETRES AVANCES

I. AJOUT MASSIF DE BLACKLIST

13. CONFIGURATION DE L’AUTHENTIFICATION

14. BLOCKOUTTRAFFIC (BOT)

A. CREER DES GROUPES D’ORDINATEURS

B. BLOCAGE DES SERVICES.

C. TRAFIC EN SORTIR

D. ACCES IPCOP

E. TRANSPORTS DE PORT

F. ACCES EXTERNE IPCOP

CONCLUSION

ANNEXES

Telecharger VMware workstation 12 pro + Key

Avec VMware Workstation 12 Pro, vous disposez d’un moyen extrêmement simple, rapide et fiable pour évaluer de nouveaux systèmes d’exploitation, ainsi que pour tester des applications et des correctifs ou des architectures de référence, dans un environnement isolé et parfaitement sûr. Aucun autre logiciel de virtualisation de postes de travail n’offre des performances, une fiabilité et des fonctionnalités de pointe comparables à celles de Workstation Pro.